Hack to get positive

Признаемся, мы еще никогда так не жалели о том, что современная наука не научилась клонировать людей - уже через несколько минут после открытия форума PHDays 2012 нам хотелось успеть побывать одновременно на двух или трех параллельных докладах, дабы не пропустить чего-нибудь важного или интересного.

Следует отметить, что по сравнению с прошлым годом организаторы (компания Positive Technologies) превзошли все ожидания, за что им большое спасибо. Более того, если бы в сети не был доступен видеоархив выступлений, написать по-памяти этот отчет было бы крайне затруднительно.

Итак, остановимся на наиболее любопытных с нашей точки зрения моментах, озвученных на Positive Hack Days 2012.

Вы все еще храните пароли в телефоне? Тогда мы идем к вам

Еще в нашем прошлом отчете по мартовскому форуму "IX форум B+S: технологичные решения для банков", мы обратили внимание о практических проблемах безопасного использования смартфонов для работы с интернет-банкингом.

Большинство систем дистанционного банковского обслуживания физических лиц, представленных на рынке РФ, для аутентификации пользователя используют логин и статический (простой) пароль. В некоторых случаях такой-же пароль используется и для подтверждения финансовых транзакций, созданных клиентом.

В настоящее время для смартфонов на базе iOS (Apple iPhone), Android, а также Blackberry существует множество утилит хранения паролей, которые, как утверждает сопроводительная документация, обеспечивают "удобное и надежное хранение паролей, исключающих кражу пароля злоумышленником".

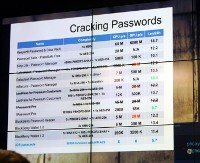

Однако, результаты исследований, озвученных Дмитрием Скляровым и Андреем Беленко (Элкомсофт), опровергают это громкое заявление. Как показали исследования, если злоумышленнику будет доступен зашифрованный пароль (например, в случае кражи смартфона, снятия с него дампа в сервисном центре при ремонте, а также кражи зашифрованного пароля с помощью специального вируса), за относительно небольшое время пароль может быть расшифрован.

Неприятным моментом является то, что в большинстве случаев разработчики допускали грубые ошибки в самой процедуре хранения паролей, значительно снижая эффективность используемых криптоалгоритмов. Например, в Keeper Password & Data Vault пароль при хранении шифруется на криптостойком алгоритме AES-128, но мастер-пароль, который необходимо ввести пользователю для расшифровки всех остальных паролей, храниться в виде MD5-хеша без salt, что позволяет легко угадать его, используя радужные таблицы либо готовые базы соответствия "текст - MD5 хеш". Некоторые программы, например Safe - Password, вообще не утруждают себя шифрованием пароля - пароль храниться в открытом виде в базе SQLite и может быть извлечен простым SQL-запросом.

При условии, что пользователь использует сложный пароль, содержащий цифры, спецсимволы, латинские и русские буквы разного регистра, то используя только один обычный компьютер с графическим ускорителем, за сутки злоумышленник подберет пароль длиной 5 символов (для программ Strip Lite - Password Manager и mSecure - Password Manager), либо 6 символов и более (для большинства программ хранения паролей).

Как правило (это связано с особенностями интерфейса смартфона), пользователь не использует сложные символы в пароле - в этом случае диапазон перебора значительно упрощается (с 95 возможных символов в наборе до 30-40), что значительно упрощает задачу перебора пароля.

Как отметили авторы исследования, основная причина недостаточной стойкости хранителей паролей - это отсутствие необходимых знаний при работе с криптоалгоритмами, а также недостаточная производительность процессора смартфонов.

Подробней с результатами исследований можно ознакомиться здесь.

Drive-by-download для смартфонов

В дополнение к проблеме безопасного хранения паролей в смартфонах, в последнее время наблюдается рост атак непосредственно на смартфоны. Как отметил Артем Чайкин (Positive Technologies), в 4 квартале 2011 г. наблюдался значительный рост вредоносных программ для мобильных устройств, особенно для устройств на базе ОС Android.

Если сравнительно недавно для распространения вирусов использовалась в основном социальная инженерия (например, вредоносная программа выдавала себя за новые уровни популярных игр), то в настоящее время используются атаки типа Drive-by-download, когда из-за уязвимостей браузера вредоносное программное обеспечение скачивается на телефон без ведома пользователя.

Согласно прогнозам, озвученным на форуме Positive Hack Days, в скором будущем нас ожидает рост числа троянов для мобильных устройств, использующих эксплоиты. Цель таких атак одна - получение финансовой прибыли, либо за счет отправки платных SMS, либо за счет неавторизованного доступа к мобильному банкингу и краже средств со счета клиента.

С отчетом о динамике развития вредоносных программ для смартфонов можно ознакомиться здесь.

Carberp набирает обороты

Весьма интересным был доклад Александра Матросова на тему развития банковского трояна Carberp.

Начиная с 2012 года, Carberp стал распространяться в основном через набор эксплоитов Nuclear Pack, использующий уязвимости в Java на стороне клиента банка. Как показала практика, клиенты не обновляют Java, так как во-первых, программное обеспечение зачастую капризно к версии Java и может перестать работать после обновления, и во-вторых, размер обновлений Java, которое необходимо скачать клиенту из сети Интернет, значителен. Все это создает благоприятные условия для заражения компьютера клиента банковским вирусом, конечным результатом которого является кража средств клиента через систему ДБО.

Было отмечено, что начиная с ноября 2011г. злоумышленники стали широко использовать распространение Carberp через публичные сайты, например, bankir.ru, glavbuh.ru и другие. Примечательно, что за 2 дня до Positive Hack Days 2012 официальный сайт конкурса "Евровидение 2012" осуществлял редирект на установку трояна посредством Nuclear Pack.

Функционал самого трояна Carberp также развивается. Так, последние версии трояна в крупнейшей ботнет-сети Carberp с кодовым названием Hodprot, содержат функционал патчинга JRE. В настоящее время троян позволяет логировать операции в ДБО iBank от компании БИФИТ, для последующей отправки зафиксированных данных злоумышленникам.

Carberp, Hodprot, Sheldor, RDPDoor - кто еще?

На рынке банковского вредоносного программного обеспечения появляются новые игроки. Никита Швецов (лаборатория Касперского) отметил новые трояны SpyEye, Lurk и Cridex. Из интересных моментов стоит отметить троян SpyEye, который использует методы промышленного шпионажа - включает аудио- и видео- запись (если на компьютере есть микрофон и видеокамера соответственно) при работе с ДБО. Если для подтверждения транзакции клиенту необходимо позвонить голосом по телефону и назвать секретное кодовое слово (которое никогда не указывается в интерфейсе ДБО), то это кодовое слово будет перехвачено трояном через микрофон и отправлено злоумышленнику.

Троян Lurk создан исключительно под ДБО iBank - после того, как клиент прошел успешную аутентификацию с использованием токена, клиенту отображается "синий экран ошибки" операционной системы Windows, с сообщением, что сейчас создается дамп памяти. В этот момент злоумышленник подключается к компьютеру клиента и отправляет мошеннический платеж.

Немного социальной инженерии, и любые средства защиты можно обойти

Как не раз говорилось на форуме, ключевой проблемой безопасности является человеческий фактор.

Весьма показательна история, рассказанная на форуме Никитой Швецовым, о способе обхода аппаратного устройства chipTAN, генерирующего одноразовый пароль на основе "мигающих" квадратиков на экране.

Злоумышленники не стали разбираться в технических аспектах работы этого устройства. Они поступили проще - отобразили на экране поддельную платежку, якобы клиенту со счета злоумышленника ошибочно зачислили средства (с соответствующим "увеличением" баланса на счете), с просьбой вернуть эти средства.

Добропорядочный клиент банка формировал ответную платежку, указывая в реквизитах получателя реквизиты злоумышленника, о возврате ошибочно зачисленной суммы.

Клиент подтверждал такую платежку необходимым способом (токеном, генератором одноразовых ключей, SMS-паролем и т.д.), после чего банк перечислял средства злоумышленнику.

Клиенту же вирус некоторое время отображал баланс, который якобы нормализовался после исполнения поддельной платежки (естественно, на тот момент реальный остаток на счете клиента был меньше на сумму совершенного платежа).

Такой сценарий действия злоумышленника позволяет легко обходить аппаратные средства подтверждения платежа - как криптографические токены, так и внешние устройства, формирующие подтверждающий ключ на основе реквизитов документа (например, Рутокен PINPad) - так как в этом случае клиент действительно формирует платежное поручение и действительно сам вводит его во внешнее устройство.

Нам кажется, что наиболее правильный способ защиты от такого мошенничества в ДБО - это выполнение необходимых проверок на стороне банка специализированной системой обнаружения мошеннических платежей - например, нашей антифрод - системой FraudWall. Работая на стороне банка, любая платежка от клиента проходит беспристрастный контроль, вне зависимости от того, что реально отображается на экране клиента.

Немного позитива

Скажем честно: два дня насыщенной программы - это совсем не один.

За эти два дня было обсуждено огромное число интересных тем, получено много новой информации, которая могла попасть в этот небольшой отчет. Хотя мы постарались остановится на наиболее интересных моментах (в первую очередь, связанных с борьбой с мошенничеством), скрипя сердцем, нам пришлось умолчать о других интересных докладах.

Что особенно радует - это то, что эти два дня пролетели практически на одном дыхании, и нам ни разу не пришлось заскучать, как это обычно бывает на конференциях. С удовольствием постараемся приехать на него через год, за очередной порцией позитивного настроения.