В связи с ростом популярности интернет-банкинга и онлайн-платежей всё более актуальной становится проблема мошенничества в этой сфере. Целью злоумышленников является получение реквизитов банковской карты или, в случае интернет-банкинга, логина и пароля для доступа к счетам. Реквизиты банковских карт используются в операциях без предъявления карты в основном для оплаты товаров в интернет-магазинах. До некоторых пор банки для таких операций использовали только CVV2-код, напечатанный на карте. Знание этого кода, на самом деле, не говорит о том, что покупатель является настоящим держателем карты. Для повышения уровня защищенности банки стали применять одноразовые пароли, активные только для одной транзакции. Вследствие этого, злоумышленники начали чаще использовать методы перехвата и подмены реквизитов проводимой транзакции, нежели проводить собственную транзакцию с украденными реквизитами. При осуществлении мошенничества важной составляющей является также площадка проведения транзакции.

Наибольший интерес у мошенников вызывают сервисы перевода денег с карты на карту, приобретения ж/д и авиабилетов, пополнения телефонных счетов, т.к. они предоставляют возможность обналичивания украденных денег. В мошеннические схемы часто вовлекают операторов связи, системы электронных кошельков и банки. Интернет-магазины – не самый удобный вариант для злоумышленников, так как приобретенные товары еще нужно конвертировать в реальные деньги. Если злоумышленник выбрал в качестве среды для совершения мошенничества интернет-банк, тогда ему совсем не нужны реквизиты карты жертвы. Мошеннику, в таком случае, достаточно знать только логин и пароль от аккаунта клиента для совершения транзакции. А для получения этих данных существует множество способов.

Злоумышленники для мошенничества используют различные методы, такие как «человек посередине» ("Man-in-the-Middle") и «человек в браузере» ("Man-in-the-Browser"), фишинг через поддельные сайты, перевыпуск SIM-карт и т.д.

Что же используют банки для минимизации риска мошенничества?

Некоторые из них в качестве дополнительного фактора аутентификации используют постоянные пароли. Пользователь задаёт пароль один раз (при регистрации) и при совершении каждого онлайн-платежа вводит именно его. Однако, в действительности данный способ защиты оказался неэффективным. Так как пароль неизменен от операции к операции, его достаточно украсть единожды для проведения всех мошеннических транзакций. Злоумышленники научились хорошо это делать, используя вирусное программное обеспечение. Пароль может быть получен с компьютера жертвы троянской программой, запоминающей нажатия на клавиатуре (кейлоггер) или записывающей данные из веб-форм (формграббер), или же предъявив потенциальной жертве поддельный сайт (интернет-магазин), собирающий данные карт (фишинг). Способов много.

Международные платежные системы (МПС), также как и банки, обеспокоены уровнем защищенности транзакций. Наглядным доказательством этого являются системы подтверждения транзакций "Verified by Visa" и "MasterCard SecureCode", основанные на технологии 3D Secure. Особенностью этой технологии подтверждения транзакций является то, что в процесс подтверждения вовлечена 3-я сторона (от 3D - 3 домена), т.е. помимо банка покупателя (эмитент) и банка продавца (эквайер) в аутентификации участвует МПС. По сути, основные функции стороны МПС здесь - поиск банка-эмитента и проверка наличия у клиента сервиса 3D-Secure, а также сбор истории аутентификации клиента. Главное в этой технологии - перенос ответственности с банка-эквайера на банк-эмитент, так как в данном случае именно последний разрешает ("подписывает") транзакцию. В свою очередь, средство подтверждения транзакции не зависит от стороны МПС и может быть любым.

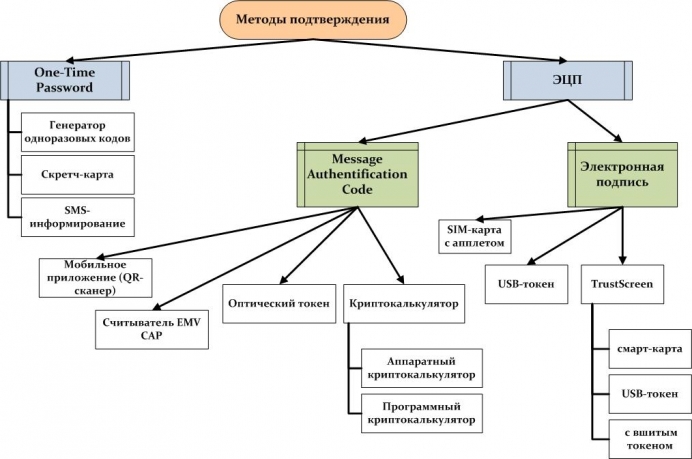

В качестве средства защиты от проведения мошеннических транзакций предлагаются различные решения дополнительной аутентификации клиента банка при оплате через Интернет (подтверждения клиентом банковских транзакций). Банки предлагают своим клиентам различные средства защиты, начиная от SMS-информирования и скретч-карт и заканчивая дорогостоящими аппаратными криптокалькуляторами и генераторами одноразовых паролей. На сегодняшний день «рынок» предоставляет следующие средства:

SMS-сообщения с одноразовыми паролями

Автономные генераторы одноразовых кодов

Аппаратные криптокалькуляторы

EMV CAP считыватели

Оптические токены

Мобильное приложение (программный криптокалькулятор)

Мобильные приложения, использующие QR-код

Скретч-карты и т.д.

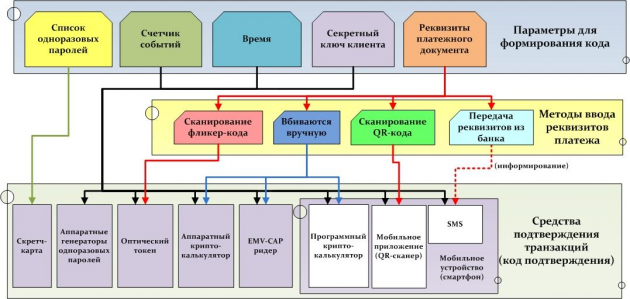

Наибольшее распространение среди банков получило SMS-оповещение. Суть метода состоит в том, что при подтверждении клиентом транзакции в сети Интернет на его мобильное устройство приходит SMS содержащее одноразовый пароль (OTP), который необходимо набрать для подтверждения операции.

Доставка одноразового пароля с помощью SMS, наверное, самый простой способ предоставления кода для подтверждения операции. Предполагается, что, если клиент ввел одноразовый пароль, у него на руках имеется мобильный телефон с SIM-картой, зарегистрированной в интернет-банке.

Однако, существует множество способов обхода такой защиты. Всё более популярным становится перехват управления смартфоном с помощью мобильной троянской программы. Если злоумышленнику каким-либо образом удалось заполучить все данные карты клиента банка, мобильный троян, заразивший устройство может пересылать мошеннику приходящие SMS-сообщения c кодами подтверждения, чтобы тот мог использовать их для перевода денег. Главным недостатком такого метода передачи кода подтверждения является задержка самого SMS-сообщения.

Кроме того, чаще начали встречаться атаки на уровне оператора сотовой связи. Злоумышленник строит узел, эмулирующий работу оператора. Имея доступ к сети SS7 оператора и зная номер телефона жертвы, мошенник может узнать номер IMSI абонента, примерное местоположение абонента, временно сделать абонента недоступным в сети и осуществить перехват входящих SMS.

Аппаратные генераторы одноразовых кодов являются более безопасным решением, поскольку лишены недостатков присущих SMS-информированию. Главный недостаток данного решения, помимо относительно высокой стоимости (около 400 руб.), – отсутствие привязки одноразового кода к совершаемой транзакции, что позволяет осуществить подмену платежного поручения с помощью подставного сайта.

Аппаратные криптокалькуляторы одно из самых защищенных решений. Это устройство исключает возможность какой-либо подмены. Однако, кроме высокой цены (от 700 руб.), это решение предполагает ручной ввод реквизитов в устройство клиентом при совершении каждой транзакции, что, безусловно, вызовет дискомфорт клиента.

Другой вид автономных средств аутентификации – это картридеры, поддерживающие технологию EMV CAP. Они характеризуются относительно невысокой ценой (около 500 руб.) и высоким уровнем безопасности. Сам картридер неперсонализирован. По сути, генерацией кода занимается EMV-чип, встроенный в пластиковую карту клиента. Для ввода информации и вывода готового кода используется недорогой картридер. Эту технологию уже используют некоторые отечественные кредитные организации.

Коды подтверждения, формируемые по технологии EMV CAP, на стороне банка проверяются с использованием специализированного программного обеспечения. Данное ПО взаимодействует с аппаратным защищенным хранилищем (HSM), в котором хранятся секретные ключи EMV карт, используемые для симметричного вычисления одноразовых паролей и кодов подтверждения. Особенность данной технологии – защита только чипованных карт. Карты с магнитной полосой останутся беззащитными.

Главным преимуществом оптических токенов перед криптокалькуляторами является отсутствие необходимости вводить данные вручную. Вся информация о платежном поручении считывается с экрана компьютера оптическим датчиком, встроенным в токен. После ввода реквизитов операции на экране компьютера появляются запрос на код подтверждения и фликер-код, в котором закодированы данные для токена. Считывая их, токен выводит на встроенный экран декодированные реквизиты и ответный код, вычисленный с использованием реквизитов. Пользователь проверяет корректность реквизитов и вводит ответный код. Главный недостаток подобных решений – их высокая стоимость (от 1500 руб.).

Всё более распространенным становится применение для аутентификации клиентских мобильных приложений, генерирующих код подтверждения (mTAN - mobile Transaction Authentification Number). Примером такого рода решений являются приложение Альфа-Ключ (Альфа-Банк) и зарубежное ModirumID. Главные недостатки данного решения связаны с использованием смартфона в качестве средства аутентификации.

В современном мире люди всё чаще используют смартфон как устройство для проведения онлайн-транзакций. Это, без сомнения, облегчает жизнь злоумышленникам, ведь остаётся заразить вредоносным ПО только мобильное устройство жертвы. В данном случае мобильное приложение, установленное на том же смартфоне через который клиент совершает транзакцию, не сможет защитить клиента.

Существуют также мобильные приложения, которые для получения реквизитов платежа считывают QR-код с экрана компьютера. Яркий представитель такого класса решений система PayControl от SafeTech. Данное решение является, своего рода, «оптическим токеном», встроенным в смартфон клиента.

При заполнении платежного документа в системе интернет-банка PayControl генерирует QR-код, содержащий практически весь текст поручения, подписанный цифровой подписью банка. Мобильное приложение считывает этот QR-код с помощью камеры и создает ответный код, подписанный ключом клиента. Этот ключ может либо целиком храниться на устройстве, либо может быть частично записан в виде QR-кода на отдельном носителе (например, на выданной в банке пластиковой карте). В последнем случае приложение при подтверждении каждой транзакции попросит сначала считать QR-код, содержащий одну часть ключа, а затем соберет ключ из двух частей. В завершение процесса клиент вводит полученный код в соответствующее поле в интернет-банке. Мобильное приложение позволяет сравнить текст документа в интернет-банке с расшифрованными данными, отображенными на экране смартфона. Более подробно о данной технологии - здесь.

Другое решение, использующее QR-код нового поколения, - технология VASCO CrontoSign. QR-код здесь представляет собой цветную криптографическую матрицу, содержащую реквизиты платежного поручения. VASCO предлагает как программное решение (мобильное приложение), так и аппаратное - DIGIPASS 760.

В настоящее время существует множество вредоносных программ заражающих как компьютер, так и мобильное устройство клиента. Для этого достаточно лишь раз подключить смартфон к зараженному таким вредоносом компьютеру. В случае компрометации двух устройств, что вполне реально, предложенное мобильное решение никак не сможет защитить клиента.

DIGIPASS 760 лишен недостатков мобильных решений. Однако, не исключается возможность проведения транзакции мошенником в случае потери или кражи устройства. Самый защищенный вариант реализации этой технологии VASCO CrontoSign уже предлагается клиентам крупного голландского банка Rabobank. Решение носит название Rabo Scanner (видео-демонстрация). По сути, это автономный картридер-криптокалькулятор, считывающий QR-код. Предлагаемое решение исключает возможность использования устройства другим лицом.

Так как аппаратные решения зачастую дороги, а программные имеют невысокий уровень защищенности, некоторые банки до сих пор предлагают клиентам скретч-карты со списком одноразовых паролей.

Что хорошо, они не зависят ни от каких внешних факторов и имеют сравнительно низкую стоимость (иногда клиенту предоставляются бесплатно). Но содержат ограниченное количество паролей (в большинстве случаев — 112), что потребует от активного пользователя Интернет-банкинга постоянных походов в отделение банка. Конечно же, можно взять сразу несколько. Поэтому главным недостатком является то, что одноразовые пароли не привязаны к операции. Злоумышленник для мошенничества может направить клиента на подставной сайт и подменить реквизиты платежа, либо запросить следующий по номеру одноразовый пароль из списка, ссылаясь на рассинхронизацию с сервером. В последнем случае клиент совершит настоящий платеж, но следующий за ним платеж уже будет мошенническим.

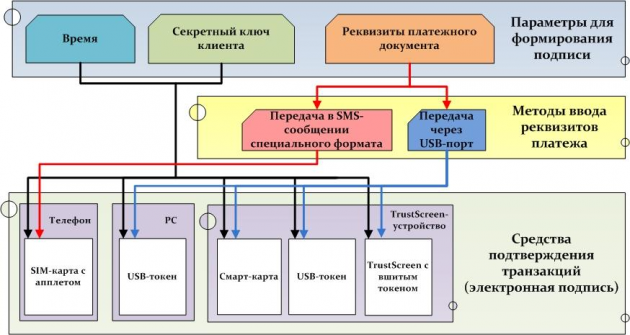

Для проведения электронных транзакций юридических лиц обычно применяются технологии электронной подписи платежа. Однако, в случае хранения секретных ключей и формирования подписи на компьютере, злоумышленник может подменить реквизиты или украсть ключи. Именно поэтому для обеспечения безопасности подписи документов применяются USB-токены и смарт-карты, хранящие секретный ключ клиента. Наиболее защищенным является использование совместно с ними TrustScreen-устройств, обеспечивающих доверенную среду для подписи документа. Однако, помимо высокой цены, для данных решений характерными являются атаки с применением методов социальной инженерии. Например, злоумышленник может выдать сообщение о сбое соединения с устройством с просьбой подключить токен напрямую к ПК. Помимо этих недостатков, такое решение предполагает наличие отдельного устройства (даже двух — TrustScreen + USB-токен/смарт-карта).

В перспективе, этого можно будет избежать при использовании мобильного устройства для формирования электронной подписи. Данная технология была предложена компанией Аладдин Р.Д. В качестве средства аутентификации клиента здесь выступает специальная SIM-карта, генерирующая электронную подпись. Карту можно использовать и по основному назначению. Решение не зависит от технологичности мобильного устройства, его ОС, процессора и других параметров. Для передачи реквизитов платежа на телефон клиента используются SMS специального формата, либо, пока менее распространенная, технология NFC (Near Field Communication). Крипто-апплет работает с сопроцессором SIM-карты. Вся процедура формирования и подписи происходит в обход центрального процессора и операционной системы телефона. Пока внедрение такого рода решения вызывает кучу вопросов. Кто будет заниматься выпуском таких SIM-карт? Как будут взаимодействовать операторы сотовой связи и банки в таком случае? На эти вопросы ещё только предстоит ответить.

Помимо уже описанных технологий в решении проблемы мошенничества могут помочь технологии превентивной защиты клиента. Данные технологии применяются в продуктах зарубежной компании Trusteer и в продуктах «Лаборатории Касперского» . Они предоставляют банку информацию о риске мошенничества со счетом клиента, историю компрометации данных клиента, а также позволяют клиенту избежать кражи и подмены данных во время проведения транзакции. Клиентский модуль данного типа решений представляет собой своеобразный «антивирус» для браузера, проверяющий сайт интернет-банка, защищающий окно ввода реквизитов и т. д. Подобные технологии защиты, естественно, не могут полностью заменить технологии подтверждения транзакций. Но использование банком и клиентом одновременно решений данного типа позволит снизить риски мошенничества в интернет-банке и при онлайн-платежах до минимального уровня.